Formas mas frecuentes de ataque

Siempre que navegamos por Internet tenemos el riesgo de sufrir ataques de seguridad, y afecta a todo tipo de dispositivos y sistemas operativos. A cambio, tenemos una...

Beneficios y desafíos de la inteligencia artificial en empresas

La inteligencia artificial (IA) ha emergido como una herramienta transformadora en el ámbito empresarial, ofreciendo una serie de beneficios significativos que pueden revolucionar la forma en que las empresas...

Virus oculto en aplicaciones de Android

Se ha descubierto un virus oculto en aplicaciones de Android que ha infectado más de 300.000 móviles.

El virus informático llamado...

[Realización 01/03/2025] Incibe No Está Informando Sobre Investigaciones en Curso Relacionadas Con Pornografía

Actualización 01/03/2025: Incibe y Las Investigaciones Sobre PornografíaEn Los Áltimos Años, El Instituto Nacional de CiberseguriDad de españa, MÁS CONOCIDO COMO INCIBE, Ha luchado Para Mantener la Seguridad Cibernética y...

BIG DATA: qué es y qué salidas profesionales tiene

La tecnología Big Data se ha ido haciendo hueco en la sociedad y cada día es más relevante para las empresas. Lo cierto es que,...

Tipos de ciberataques: Ataques por malware

Continuando con nuestra serie sobre ataques siguiendo la clasificación propuesta por INCIBE en su “Guía de ciberataques. Todo lo que debes saber a nivel usuario” llegamos a los denominados...

Los mayores ciberataques y vulneraciones de datos, ataques de ransomware: marzo de 2024

IntroducciónEl año 2024 ha estado marcado por numerosos ciberataques, filtraciones de datos y ataques de ransomware, que siguieron demostrando la importancia de la seguridad en Internet y la privacidad personal....

Requisitos de la UE DORA para proveedores de servicios TIC: todo lo que necesita...

Introducción a DORA La Ley de Resiliencia Operativa Digital (DORA) de la UE propone un nuevo marco para el sector financiero de la Unión Europea que establece normas estrictas...

Nueva estafa que descarga malware en tu dispositivo

Se ha detectado una nueva estafa que descarga malware en los dispositivos. Los ciberdelincuentes engañan a los usuarios simulando un proceso judicial. El Instituto...

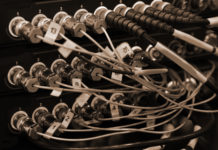

Tipos de ciberataques: Ataques a las conexiones – 3

Como llevamos tratando en los dos artículos anteriores, los ataques a las conexiones se basan en interponerse en el intercambio de información entre nosotros y el servicio web, para...